随着可信执行环境TEE概念不断的深入到各行各业中去,近日信安委发布的《汽车电子网络安全标准化白皮书》中在汽车电子网络安全技术应用案例中也明确提到TEE+SE技术应用在数字钥匙的案例。

概念:随着移动互联网和车联网技术的加速普及,数字钥匙(经常也被称为蓝牙钥匙或者虚拟钥匙)将成为下一代汽车的标准配置。 数字钥匙主要是利用近场通信技术,使得用户可以通过智能手机或可穿戴智能设备(例如智能手表)来进行车门的开锁,闭锁以及车辆的启动等操作。数字钥匙除了能够给用户带来很大的便利性,其本身数字化的本质也使得数字钥匙成为很多新的车联网应用和服务的基础设施,例如汽车共享,分时租赁,租车业务,快递到后备等。

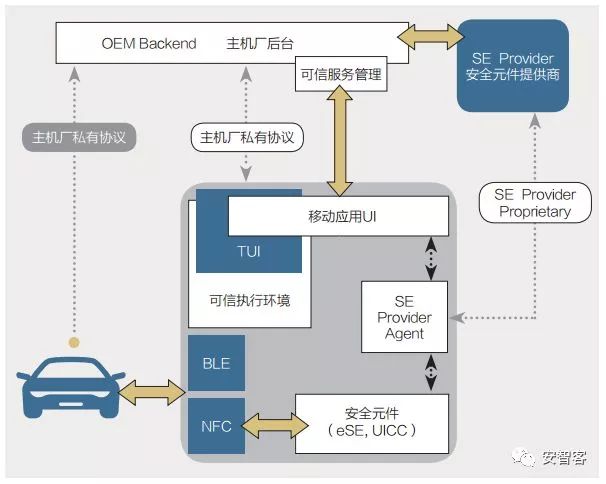

模块组成和功能: 一个完整的数字钥匙系统包括车内蓝牙模块,安全芯片(SE),后台服务,和相对应的手机端App。实现数字钥匙的功能并不复杂,具有挑战的是如何在整个生命周期内保障数字钥匙服务的安全性和可用性。这需要从架构设计,测试验证以及安全运营三个阶段去保障。

TSM(可信服务管理器):通过允许访问智能设备中的(嵌入式)安全元件,使服务提供商(OEM)能够远程分发和管理他们的非接触式应用程序。

移动UI: OEM/TSM和智能设备之间的接口。这也被称为OEM应用程序。

安全组件SE:安全存储在智能设备上。它可以采用嵌入式安全元件或UICC安全元件的形式。

SE Provider: SE提供者,它提供对TSM的SE访问。

SE提供商代理: SE提供商的SE访问接口。 SE提供商可以通过专有接口/功能访问它。

TUI:可信用户界面。它通常是TEE的一部分。

TEE:可信执行环境。在主机应用程序处理器上安全的可信执行环境。

其他相关的数字钥匙服务的标准:

蓝牙低功耗 BLE 无线技术标准,用于短距离交换来自固定和移动设备的数据并构建个人局域网(PAN)。

GP :在安全芯片技术上实现多个嵌入式应用的安全且交互操作的部署和管理。

NFC:在电子设备之间实现简单而安全的双向互动,使消费者能够进行非接触式交易,访问数字内容并通过一次触摸连接电子设备。

安全需求: 持有数字钥匙的消费者设备必须实施保护数字钥匙的机制,并防止未经授权使用数字钥匙。需要密钥保护以防止未经授权复制,修改和删除现有密钥;未经授权的创建和提供新的;和拒绝服务(如干扰OEM应用程序或车辆与智能设备之间的连接)。数字密钥的未授权使用包括未经授权的用户使用,或者在允许的适用范围之外的授权用户使用。

安全机制需要处理以下威胁:

软件攻击者获得root访问权限并在设备上安装恶意应用程序并重置设备。

物理攻击者读取并修改存储在设备上的任何数据。

通信攻击者控制设备和车辆之间的所有通信或中继通信。

数字密钥相关消息在持有数字密钥的设备与车辆(密钥使用),另一设备(对等密钥共享)和远程后端(密钥供应)之间交换。安全体系架构必须使这些消息的接收者能够验证消息的可信性。

与持有数字密钥的设备进行任何消息交换必须满足以下目标:

可信度 设备应该只接受可信设备的消息,即攻击者不应该能够创建虚假消息。

完整性 设备应该检测到攻击者已经删除了整个消息或部分消息。

时效性 攻击者不能重播旧消息。

绑定 数字密钥应当安全地绑定当前用户,即攻击者不得伪装成以前的用户。

独立性 消息交换不应披露关于同一个或另一个数字密钥不需要的属性的消息。

对于拥有和管理数字密钥的设备,我们假设一个基于硬件的可信执行环境,它可以支持任意制造商签名代码的安全执行,也可以限制为预定义的功能。另外,我们假设设备具有操作系统(OS)安全框架,其中可以限制对安全服务的访问。 OS安全框架提供运行时隔离和隔离存储。我们假设操作系统安全框架本身的完整性受到保护。

结论: 汽车数字钥匙毫无疑问将会成为新一代汽车的标准配置。很多汽车制造商在构建数字钥匙解决方案的时候并没有充分的考虑到数字钥匙其实是一项非常重要的服务。而如何保障这项服务的安全性需要汽车制造商后者出行服务商在最初的设计阶段就通过结构业务场景下的不同用例,分析具体的安全需求,从而选用合适的技术和标准来构建安全的数字钥匙系统。还有很重要的一点是,数字钥匙服务的生命周期较长(5~10年),是否具备完整的更新能力也将决定数字钥匙服务在整个生命周期内的安全性。(来源:安智客)

扫一扫或点击进入“上海奥航智能科技有限公司”官网:www.aohsmart.com 扫一扫或点击进入“中国移动安全信息网”:cn-mobi.com

免责声明:本文仅代表作者个人观点,与www.smart-alliance.com网站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。